IP 부족 현상 -> 사설 IP, 공인 IP 구분.

NAT(Network Address Translation) 쉽게 말해 IP 변환

내부에서 외부로, 혹은 외부에서 내부로 이동하는 순간 NAT을 이용해 IP를 변환해주어야 함.

내부 -> 외부

Source + Dynamic = PAT(= Port NAT)

Destination Static = DNAT

대상이 누구냐?

Source(출발하는애들이 대상인경우)

Destination(목적지를 향해 오는애들이 대상인경우)

변환 방식

Static(공인아이피를 찾아오는 애들을 내부의 서버로 들여보내줄때 ex) 웹서버)

Dynamic(내부의 수많은 컴퓨터들이 인터넷이 되게 해주고 싶을때)

IP : Port (0~65536)

3계층 --> 4계층

하나의 ip마다 port를 여러개 가질 수 있다.

<well-known port>

ftp : 20,21

ssh : 22

telnet : 23

dhcp : 67, 68

http : 80

https(s=ssl) : 443

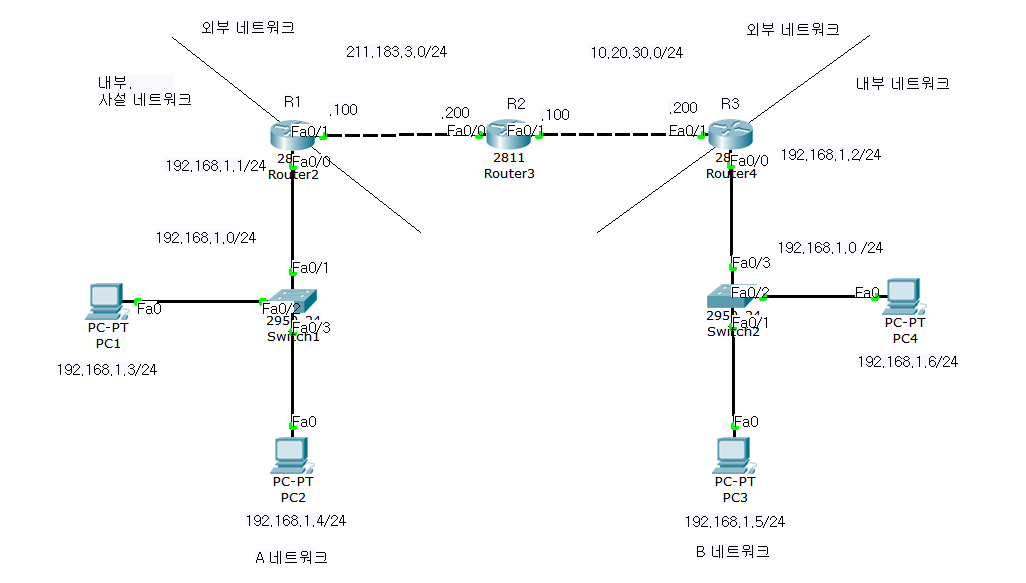

기존에는 R2가 PC1과 통신할 수 있도록 라우팅을 해주었다. 이거는 사설/공인 IP 개념을 무시한 채 한 것이고, 이걸 고려하는 상황에서는 NAT을 통해서 통신이 되게 만들어줄 것이다.

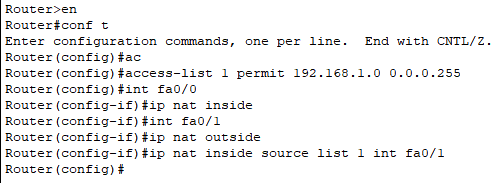

PAT

1) 내부의 변환될 대상을 지정( = Source 지정)

access-list <리스트번호> permit <대상 네트워크의 대표주소> <와일드카드 마스크>

2) 라우터의 각 인터페이스 내부와 외부를 특정.

3) NAT 명령어

ip nat : 변환을 하겠다.

inside source list 1 : 아까 만든 access-list 1이라는 리스트

int f0/1 : 위의 리스트에 해당하는 주소들이 변환 될 공인아이피가 담긴 인터페이스

overload : 다수의 사설아이피가 하나의 공인아이피에 과적(overload)되는 방식으로 변환하겠다.

ip nat inside source list <access-list> int <외부인터페이스> overload

위와 같은 흐름으로 진행하면 pc와 R2가 라우팅 없이 NAT을 통해 통신이 가능하게 된다. 다만, 사용하고 있는 GNS3 프로그램의 버그로 PING이 잘 전달되진 못했다. 같은 방식으로 Cisco Packet Tracer 프로그램에서는 정상적으로 수신이 되는 것을 확인하였다.

inside = 나

local = 사설주소

global = 공인주소

outside = 상대

inside local

inside global

outside local

outside global

문제> OSPF 라우팅, Area 0

외부의 라우팅을 구성할 때 사설 네트워크는 OSPF 광고 대상이 아니다.

A 네트워크는 R3와 통신 가능.

B 네트워크는 R1과 통신 가능하도록 구성하시오.

1. 이더넷별로 IP를 부여해준다.

2. 각 라우터별로 OSPF 라우팅을 해준다.

3. NAT 설정을 해준다.

+내부 네트워크에 서버를 추가해서 해당 서버와 통신할 수 있게 만들어보자!

ip nat inside source static <도착 주소> <시작 주소>

시작 주소를 통해 들어오면 도착 주소로 연결이 되도록 정적으로 NAT 설정을 해주는 것!

즉 외부에서 10.20.30.200을 통해 들어오면 서버로 연결이 된다.

'AWS Cloud School > 네트워크' 카테고리의 다른 글

| VLAN (0) | 2023.09.04 |

|---|---|

| 과제) 서브넷팅 - VLSM - DHCP (0) | 2023.09.01 |

| VLSM 연습 문제 (0) | 2023.09.01 |

| Cisco Packet Tracer 실습3 (0) | 2023.08.31 |

| Cisco Packet Tracer 실습2 (0) | 2023.08.30 |